本人于2009年12月迁移至独立BLOG。

1、欢迎光临运维进行时,希望认识更多志向相同的朋友!

2、本站部分资源来源于网络,如有侵权请及时与我联系!

3、强烈建议使用Firefox、Opera、Safari及IE7以上的浏览器访问,以获得最佳浏览质量!

4、请勿发表与中华人民共和国法律、法规相抵触的言论,谢谢合作!

5、本人发布的文章与评论内容仅代表本人观点。

1、欢迎光临运维进行时,希望认识更多志向相同的朋友!

2、本站部分资源来源于网络,如有侵权请及时与我联系!

3、强烈建议使用Firefox、Opera、Safari及IE7以上的浏览器访问,以获得最佳浏览质量!

4、请勿发表与中华人民共和国法律、法规相抵触的言论,谢谢合作!

5、本人发布的文章与评论内容仅代表本人观点。

一、前言

Kubernetes 是Google开源的容器集群管理系统,基于Docker构建一个容器的调度服务,提供资源调度、均衡容灾、服务注册、动态扩缩容等功能套件,目前最新版本为0.6.2。本文介绍如何基于Centos7.0构建Kubernetes平台,在正式介绍之前,大家有必要先理解Kubernetes几个核心概念及其承担的功能。以下为Kubernetes的架构设计图:

1. Pods

在Kubernetes系统中,调度的最小颗粒不是单纯的容器,而是抽象成一个Pod,Pod是一个可以被创建、销毁、调度、管理的最小的部署单元。比如一个或一组容器。

2. Replication Controllers

Replication Controller是Kubernetes系统中最有用的功能,实现复制多个Pod副本,往往一个应用需要多个Pod来支撑,并且可以保证其复制的副本数,即使副本所调度分配的主宿机出现异常,通过Replication Controller可以保证在其它主宿机启用同等数量的Pod。Replication Controller可以通过repcon模板来创建多个Pod副本,同样也可以直接复制已存在Pod,需要通过Label selector来关联。

3、Services

Services是Kubernetes最外围的单元,通过虚拟一个访问IP及服务端口,可以访问我们定义好的Pod资源,目前的版本是通过iptables的nat转发来实现,转发的目标端口为Kube_proxy生成的随机端口,目前只提供GOOGLE云上的访问调度,如GCE。如果与我们自建的平台进行整合?请关注下篇《kubernetes与HECD架构的整合》文章。

4、Labels

Labels是用于区分Pod、Service、Replication Controller的key/value键值对,仅使用在Pod、Service、 Replication Controller之间的关系识别,但对这些单元本身进行操作时得使用name标签。

5、Proxy

Proxy不但解决了同一主宿机相同服务端口冲突的问题,还提供了Service转发服务端口对外提供服务的能力,Proxy后端使用了随机、轮循负载均衡算法。

说说个人一点看法,目前Kubernetes 保持一周一小版本、一个月一大版本的节奏,迭代速度极快,同时也带来了不同版本操作方法的差异,另外官网文档更新速度相对滞后及欠缺,给初学者带来一定挑战。在上游接入层官方侧重点还放在GCE(Google Compute Engine)的对接优化,针对个人私有云还未推出一套可行的接入解决方案。在v0.5版本中才引用service代理转发的机制,且是通过iptables来实现,在高并发下性能令人担忧。但作者依然看好Kubernetes未来的发展,至少目前还未看到另外一个成体系、具备良好生态圈的平台,相信在V1.0时就会具备生产环境的服务支撑能力。

一、环境部署

1、平台版本说明

1)Centos7.0 OS

2)Kubernetes V0.6.2

3)etcd version 0.4.6

4)Docker version 1.3.2

2、平台环境说明

3、环境安装

1)系统初始化工作(所有主机)

系统安装-选择[最小化安装]

引用

# yum -y install wget ntpdate bind-utils

# wget http://mirror.centos.org/centos/7/extras/x86_64/Packages/epel-release-7-2.noarch.rpm

# yum update

CentOS 7.0默认使用的是firewall作为防火墙,这里改为iptables防火墙(熟悉度更高,非必须)。

1.1、关闭firewall:

引用

# systemctl stop firewalld.service #停止firewall

# systemctl disable firewalld.service #禁止firewall开机启动

1.2、安装iptables防火墙

引用

# yum install iptables-services #安装

# systemctl start iptables.service #最后重启防火墙使配置生效

# systemctl enable iptables.service #设置防火墙开机启动

2)安装Etcd(192.168.1.10主机)

引用

# mkdir -p /home/install && cd /home/install

# wget https://github.com/coreos/etcd/releases/download/v0.4.6/etcd-v0.4.6-linux-amd64.tar.gz

# tar -zxvf etcd-v0.4.6-linux-amd64.tar.gz

# cd etcd-v0.4.6-linux-amd64

# cp etcd* /bin/

# /bin/etcd -version

etcd version 0.4.6

启动服务etcd服务,如有提供第三方管理需求,另需在启动参数中添加“-cors='*'”参数。

引用

# mkdir /data/etcd

# /bin/etcd -name etcdserver -peer-addr 192.168.1.10:7001 -addr 192.168.1.10:4001 -data-dir /data/etcd -peer-bind-addr 0.0.0.0:7001 -bind-addr 0.0.0.0:4001 &

配置etcd服务防火墙,其中4001为服务端口,7001为集群数据交互端口。

引用

# iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 4001 -j ACCEPT

# iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 7001 -j ACCEPT

3)安装Kubernetes(涉及所有Master、Minion主机)

通过yum源方式安装,默认将安装etcd, docker, and cadvisor相关包。

引用

# curl https://copr.fedoraproject.org/coprs/eparis/kubernetes-epel-7/repo/epel-7/eparis-kubernetes-epel-7-epel-7.repo -o /etc/yum.repos.d/eparis-kubernetes-epel-7-epel-7.repo

#yum -y install kubernetes

升级至v0.6.2,覆盖bin文件即可,方法如下:

引用

# mkdir -p /home/install && cd /home/install

# wget https://github.com/GoogleCloudPlatform/kubernetes/releases/download/v0.6.2/kubernetes.tar.gz

# tar -zxvf kubernetes.tar.gz

# tar -zxvf kubernetes/server/kubernetes-server-linux-amd64.tar.gz

# cp kubernetes/server/bin/kube* /usr/bin

校验安装结果,出版以下信息说明安装正常。

引用

[root@SN2014-12-200 bin]# /usr/bin/kubectl version

Client Version: version.Info{Major:"0", Minor:"6+", GitVersion:"v0.6.2", GitCommit:"729fde276613eedcd99ecf5b93f095b8deb64eb4", GitTreeState:"clean"}

Server Version: &version.Info{Major:"0", Minor:"6+", GitVersion:"v0.6.2", GitCommit:"729fde276613eedcd99ecf5b93f095b8deb64eb4", GitTreeState:"clean"}

4)Kubernetes配置(仅Master主机)

master运行三个组件,包括apiserver、scheduler、controller-manager,相关配置项也只涉及这三块。

4.1、【/etc/kubernetes/config】

4.2、【/etc/kubernetes/apiserver】

4.3、【/etc/kubernetes/controller-manager】

4.4、【/etc/kubernetes/scheduler】

启动master侧相关服务

引用

# systemctl daemon-reload

# systemctl start kube-apiserver.service kube-controller-manager.service kube-scheduler.service

# systemctl enable kube-apiserver.service kube-controller-manager.service kube-scheduler.service

5)Kubernetes配置(仅minion主机)

minion运行两个组件,包括kubelet、proxy,相关配置项也只涉及这两块。

Docker启动脚本更新

# vi /etc/sysconfig/docker

添加:-H tcp://0.0.0.0:2375,最终配置如下,以便以后提供远程API维护。

OPTIONS=--selinux-enabled -H tcp://0.0.0.0:2375 -H fd://

修改minion防火墙配置,通常master找不到minion主机多半是由于端口没有连通。

iptables -I INPUT -s 192.168.1.200 -p tcp --dport 10250 -j ACCEPT

修改kubernetes minion端配置,以192.168.1.201主机为例,其它minion主机同理。

5.1、【/etc/kubernetes/config】

5.2、【/etc/kubernetes/kubelet】

5.3、【/etc/kubernetes/proxy】

启动kubernetes服务

引用

# systemctl daemon-reload

# systemctl enable docker.service kubelet.service kube-proxy.service

# systemctl start docker.service kubelet.service kube-proxy.service

3、校验安装(在master主机操作,或可访问master主机8080端口的client api主机)

1) kubernetes常用命令

引用

# kubectl get minions #查查看minion主机

# kubectl get pods #查看pods清单

# kubectl get services 或 kubectl get services -o json #查看service清单

# kubectl get replicationControllers #查看replicationControllers清单

# for i in `kubectl get pod|tail -n +2|awk '{print $1}'`; do kubectl delete pod $i; done #删除所有pods

或者通过Server api for REST方式(推荐,及时性更高):

引用

# curl -s -L http://192.168.1.200:8080/api/v1beta1/version | python -mjson.tool #查看kubernetes版本

# curl -s -L http://192.168.1.200:8080/api/v1beta1/pods | python -mjson.tool #查看pods清单

# curl -s -L http://192.168.1.200:8080/api/v1beta1/replicationControllers | python -mjson.tool #查看replicationControllers清单

# curl -s -L http://192.168.1.200:8080/api/v1beta1/minions | python -m json.tool #查查看minion主机

# curl -s -L http://192.168.1.200:8080/api/v1beta1/services | python -m json.tool #查看service清单

注:在新版kubernetes中,所有的操作命令都整合至kubectl,包括kubecfg、kubectl.sh、kubecfg.sh等

2)创建测试pod单元

# /home/kubermange/pods && cd /home/kubermange/pods

# vi apache-pod.json

# kubectl create -f apache-pod.json

# kubectl get pod

引用

NAME IMAGE(S) HOST LABELS STATUS

fedoraapache fedora/apache 192.168.1.202/ name=fedoraapache Running

启动浏览器访问http://192.168.1.202:8080/,对应的服务端口切记在iptables中已添加。效果图如下:

观察kubernetes在etcd中的数据存储结构

观察单个pods的数据存储结构,以json的格式存储。

二、实战操作

任务:通过Kubernetes创建一个LNMP架构的服务集群,以及观察其负载均衡,涉及镜像“yorko/webserver”已经push至registry.hub.docker.com,大家可以通过“docker pull yorko/webserver”下载。

引用

# mkdir -p /home/kubermange/replication && mkdir -p /home/kubermange/service

# cd /home/kubermange/replication

1、 创建一个replication ,本例直接在replication模板中创建pod并复制,也可独立创建pod再通过replication来复制。

【replication/lnmp-replication.json】

执行创建命令

#kubectl create -f lnmp-replication.json

观察生成的pod副本清单:

[root@SN2014-12-200 replication]# kubectl get pod

引用

NAME IMAGE(S) HOST LABELS STATUS

84150ab7-89f8-11e4-970d-000c292f1620 yorko/webserver 192.168.1.202/ name=webserver_pod Running

84154ed5-89f8-11e4-970d-000c292f1620 yorko/webserver 192.168.1.201/ name=webserver_pod Running

840beb1b-89f8-11e4-970d-000c292f1620 yorko/webserver 192.168.1.202/ name=webserver_pod Running

84152d93-89f8-11e4-970d-000c292f1620 yorko/webserver 192.168.1.202/ name=webserver_pod Running

840db120-89f8-11e4-970d-000c292f1620 yorko/webserver 192.168.1.201/ name=webserver_pod Running

8413b4f3-89f8-11e4-970d-000c292f1620 yorko/webserver 192.168.1.201/ name=webserver_pod Running

2、创建一个service,通过selector指定 "name": "webserver_pod"与pods关联。

【service/lnmp-service.json】

执行创建命令:

# kubectl create -f lnmp-service.json

登录minion主机(192.168.1.201),查询主宿机生成的iptables转发规则(最后一行)

# iptables -nvL -t nat

引用

Chain KUBE-PROXY (2 references)

pkts bytes target prot opt in out source destination

2 120 REDIRECT tcp -- * * 0.0.0.0/0 10.254.102.162 /* kubernetes */ tcp dpt:443 redir ports 47700

1 60 REDIRECT tcp -- * * 0.0.0.0/0 10.254.28.74 /* kubernetes-ro */ tcp dpt:80 redir ports 60099

0 0 REDIRECT tcp -- * * 0.0.0.0/0 10.254.216.51 /* webserver */ tcp dpt:8080 redir ports 40689

访问测试,http://192.168.1.201:40689/info.php,刷新浏览器发现proxy后端的变化,默认为随机轮循算法。

三、测试过程

1、pods自动复制、销毁测试,观察kubernetes自动保持副本数(6份)

删除replicationcontrollers中一个副本fedoraapache

[root@SN2014-12-200 pods]# kubectl delete pods fedoraapache

I1219 23:59:39.305730 9516 restclient.go:133] Waiting for completion of operation 142530

fedoraapache

引用

[root@SN2014-12-200 pods]# kubectl get pods

NAME IMAGE(S) HOST LABELS STATUS

5d70892e-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.201/ name=fedoraapache Running

5d715e56-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.202/ name=fedoraapache Running

5d717f8d-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.202/ name=fedoraapache Running

5d71c584-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.201/ name=fedoraapache Running

5d71a494-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.202/ name=fedoraapache Running

#自动生成出一个副本,保持6份的效果

引用

[root@SN2014-12-200 pods]# kubectl get pods

NAME IMAGE(S) HOST LABELS STATUS

5d717f8d-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.202/ name=fedoraapache Running

5d71c584-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.201/ name=fedoraapache Running

5d71a494-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.202/ name=fedoraapache Running

2a8fb993-8798-11e4-970d-000c292f1620 fedora/apache 192.168.1.201/ name=fedoraapache Running

5d70892e-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.201/ name=fedoraapache Running

5d715e56-8794-11e4-970d-000c292f1620 fedora/apache 192.168.1.202/ name=fedoraapache Running

2、测试不同角色模块中的hostPort

1)pod中hostPort为空,而replicationcontrollers为指定端口,则异常;两侧都指定端口,相同或不同时都异常;pod的hostport为指定,另replicationcon为空,则正常;pod的hostport为空,另replicationcon为空,则正常;结论是在replicationcontrollers场景不能指定hostport,否则异常,待持续测试。

2)结论:在replicationcontronllers.json中,"replicaSelector": {"name": "webserver_pod"}要与"labels": {"name": "webserver_pod"}以及service中的"selector": {"name": "webserver_pod"}保持一致;

请关注下篇《kubernetes与HECD架构的整合》,近期推出。

参考文献:

https://github.com/GoogleCloudPlatform/kubernetes/blob/master/docs/getting-started-guides/fedora/fedora_manual_config.md

https://github.com/GoogleCloudPlatform/kubernetes/blob/master/DESIGN.md

http://www.infoq.com/cn/articles/Kubernetes-system-architecture-introduction

转载请注明来源 http://blog.liuts.com/post/247/

【当当】 http://product.dangdang.com/23593858.html

【京东】 http://item.jd.com/11571426.html

【亚马逊】 http://www.amazon.cn/%E5%9B%BE%E4%B9%A6/dp/B00P5VKZWW

【天猫】 http://detail.tmall.com/item.htm?spm=a1z10.3.w4011-7555161747.28.SgDdii&id=42141530490&rn=3a7da8b28eea552fb6ebb6ed43ab024d&abbucket=18

【China-pub】 http://product.china-pub.com/3804188

《python自动化运维:技术与最佳实践》附带示例及案例源码

【国内镜像】(JD云汇)https://code.jd.com/yorkoliu/pyauto

【国外镜像】(Github)https://github.com/yorkoliu/pyauto

【源码打包下载】(zip)http://share.weiyun.com/9e4bfc70a9af8840927b92910ab80d8b

一、内容简介

本书在中国运维领域将有“划时代”的重要意义:一方面,这是国内第一本从纵、深和实践角度探讨Python在运维领域应用的著作;一方面本书的作者是中国运维领域的“偶像级”人物,本书是他在天涯社区和腾讯近10年工作经验的结晶。因为作者实战经验丰富,所以能高屋建瓴、直指痛处,围绕Python自动化运维这个主题,不仅详细介绍了系统基础信息、服务监控、数据报表、系统安全等基础模块,而且深入讲解了自动化操作、系统管理、配置管理、集群管理及大数据应用等高级功能。最重要的是,完整重现了4个来自实际生产环境的不同功能运维平台的综合案例,展示了完整的平台架构及开发流程。

全书一共16章:基础篇(1-4章)详细介绍了系统基础信息、业务服务监控、定制业务质量报表、系统安全等基础和常用模块;高级篇(5-12章)深入讲解了批量运维管理器pexpect、paramiko、Fabric,集中化管理平台Ansible、Saltstack,统一网络控制器Func等高级功能,涵盖自动化操作、系统管理、配置管理、集群管理及大数据应用等主题;案例篇(13-16章)详细介绍了4个来自不同平台的运维案例,如何从零开始打造一个B/S自动化运维平台、如何打造Linux系统安全审计功能、如何构建分布式质量监控平台、如何构建桌面版C/S自动化运维平台,这4个案例均来自实际生产环境。

二、目录

前 言

第一部分 基础篇

第1章 系统基础信息模块详解 2

1.1 系统性能信息模块psutil 2

1.1.1 获取系统性能信息 3

1.1.2 系统进程管理方法 6

1.2 实用的IP地址处理模块IPy 7

1.2.1 IP地址、网段的基本处理 8

1.2.2 多网络计算方法详解 9

1.3 DNS处理模块dnspython 11

1.3.1 模块域名解析方法详解 11

1.3.2 常见解析类型示例说明 12

1.3.3 实践:DNS域名轮循业务监控 14

第2章 业务服务监控详解 17

2.1 文件内容差异对比方法 17

2.1.1 示例1:两个字符串的差异对比 17

2.1.2 生成美观的对比HTML格式文档 19

2.1.3 示例2:对比Nginx配置文件差异 19

2.2 文件与目录差异对比方法 21

2.2.1 模块常用方法说明 21

2.2.2 实践:校验源与备份目录差异 25

2.3 发送电子邮件模块smtplib 27

2.3.1 smtplib模块的常用类与方法 27

2.3.2 定制个性化的邮件格式方法 28

2.3.3 定制常用邮件格式示例详解 29

2.4 探测Web服务质量方法 34

2.4.1 模块常用方法说明 35

2.4.2 实践:实现探测Web服务质量 36

第3章 定制业务质量报表详解 39

3.1 数据报表之Excel操作模块 39

3.1.1 模块常用方法说明 41

3.1.2 实践:定制自动化业务流量报表周报 48

3.2 Python与rrdtool的结合模块 50

3.2.1 rrdtool模块常用方法说明 51

3.2.2 实践:实现网卡流量图表绘制 53

3.3 生成动态路由轨迹图 56

3.3.1 模块常用方法说明 56

3.3.2 实践:实现TCP探测目标服务路由轨迹 57

第4章 Python与系统安全 60

4.1 构建集中式的病毒扫描机制 60

4.1.1 模块常用方法说明 61

4.1.2 实践:实现集中式的病毒扫描 61

4.2 实现高效的端口扫描器 64

4.2.1 模块常用方法说明 64

4.2.2 实践:实现高效的端口扫描 66

第二部分 高级篇

第5章 系统批量运维管理器pexpect详解 70

5.1 pexpect的安装 70

5.2 pexpect的核心组件 71

5.2.1 spawn类 71

5.2.2 run函数 74

5.2.3 pxssh类 75

5.3 pexpect应用示例 76

5.3.1 实现一个自动化FTP操作 76

5.3.2 远程文件自动打包并下载 77

第6章 系统批量运维管理器paramiko详解 79

6.1 paramiko的安装 79

6.2 paramiko的核心组件 81

6.2.1 SSHClient类 81

6.2.2 SFTPClient类 82

6.3 paramiko应用示例 85

6.3.1 实现密钥方式登录远程主机 85

6.3.2 实现堡垒机模式下的远程命令执行 85

6.3.3 实现堡垒机模式下的远程文件上传 88

第7章 系统批量运维管理器Fabric详解 91

7.1 Fabric的安装 91

7.2 fab的常用参数 92

7.3 fabfile的编写 93

7.3.1 全局属性设定 93

7.3.2 常用API 94

7.3.3 示例1:查看本地与远程主机信息 95

7.3.4 示例2:动态获取远程目录列表 96

7.3.5 示例3:网关模式文件上传与执行 97

7.4 Fabric应用示例 98

7.4.1 示例1:文件打包、上传与校验 98

7.4.2 示例2:部署LNMP业务服务环境 99

7.4.3 示例3:生产环境代码包发布管理 101

第8章 从“零”开发一个轻量级WebServer 104

8.1 Yorserver介绍 104

8.1.1 功能特点 104

8.1.2 配置文件 105

8.2 功能实现方法 106

8.2.1 HTTP缓存功能 107

8.2.2 HTTP压缩功能 111

8.2.3 HTTP SSL功能 111

8.2.4 目录列表功能 114

8.2.5 动态CGI功能 114

第9章 集中化管理平台Ansible详解 118

9.1 YAML语言 119

9.1.1 块序列描述 120

9.1.2 块映射描述 120

9.2 Ansible的安装 121

9.2.1 业务环境说明 121

9.2.2 安装EPEL 122

9.2.3 安装Ansible 122

9.2.4 Ansible配置及测试 122

9.2.5 配置Linux主机SSH无密码访问 123

9.3 定义主机与组规则 124

9.3.1 定义主机与组 124

9.3.2 定义主机变量 125

9.3.3 定义组变量 125

9.3.4 分离主机与组特定数据 126

9.4 匹配目标 127

9.5 Ansible常用模块及API 127

9.6 playbook介绍 132

9.6.1 定义主机与用户 132

9.6.2 任务列表 133

9.6.3 执行playbook 134

9.7 playbook角色与包含声明 135

9.7.1 包含文件,鼓励复用 135

9.7.2 角色 136

9.8 获取远程主机系统信息:Facts 141

9.9 变量 142

9.9.1 Jinja2过滤器 143

9.9.2 本地Facts 143

9.9.3 注册变量 144

9.10 条件语句 145

9.11 循环 146

9.12 示例讲解 147

第10章 集中化管理平台Saltstack详解 155

10.1 Saltstack的安装 156

10.1.1 业务环境说明 156

10.1.2 安装EPEL 156

10.1.3 安装Saltstack 156

10.1.4 Saltstack防火墙配置 157

10.1.5 更新Saltstack配置及安装校验 157

10.2 利用Saltstack远程执行命令 158

10.3 Saltstack常用模块及API 161

10.4 grains组件 166

10.4.1 grains常用操作命令 167

10.4.2 定义grains数据 167

10.5 pillar组件 170

10.5.1 pillar的定义 171

10.5.2 pillar的使用 173

10.6 state介绍 174

10.6.1 state的定义 174

10.6.2 state的使用 175

10.7 示例:基于Saltstack实现的配置集中化管理 177

10.7.1 环境说明 177

10.7.2 主控端配置说明 177

10.7.3 配置pillar 179

10.7.4 配置state 180

10.7.5 校验结果 183

第11章 统一网络控制器Func详解 185

11.1 Func的安装 186

11.1.1 业务环境说明 186

11.1.2 安装Func 186

11.2 Func常用模块及API 189

11.2.1 选择目标主机 190

11.2.2 常用模块详解 190

11.3 自定义Func模块 194

11.4 非Python API接口支持 198

11.5 Func的Facts支持 199

第12章 Python大数据应用详解 202

12.1 环境说明 202

12.2 Hadoop部署 203

12.3 使用Python编写MapReduce 207

12.3.1 用原生Python编写MapReduce详解 208

12.3.2 用Mrjob框架编写MapReduce详解 212

12.4 实战分析 216

12.4.1 示例场景 216

12.4.2 网站访问流量统计 217

12.4.3 网站HTTP状态码统计 219

12.4.4 网站分钟级请求数统计 220

12.4.5 网站访问来源IP统计 221

12.4.6 网站文件访问统计 222

第三部分 案例篇

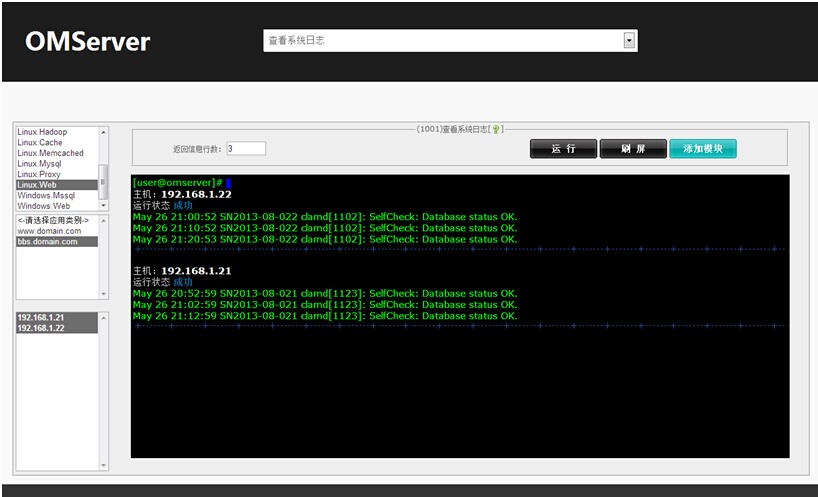

第13章 从零开始打造B/S自动化运维平台 226

13.1 平台功能介绍 226

13.2 系统构架设计 227

13.3 数据库结构设计 228

13.3.1 数据库分析 228

13.3.2 数据字典 228

13.3.3 数据库模型 229

13.4 系统环境部署 230

13.4.1 系统环境说明 230

13.4.2 系统平台搭建 230

13.4.3 开发环境优化 233

13.5 系统功能模块设计 235

13.5.1 前端数据加载模块 235

13.5.2 数据传输模块设计 237

13.5.3 平台功能模块扩展 240

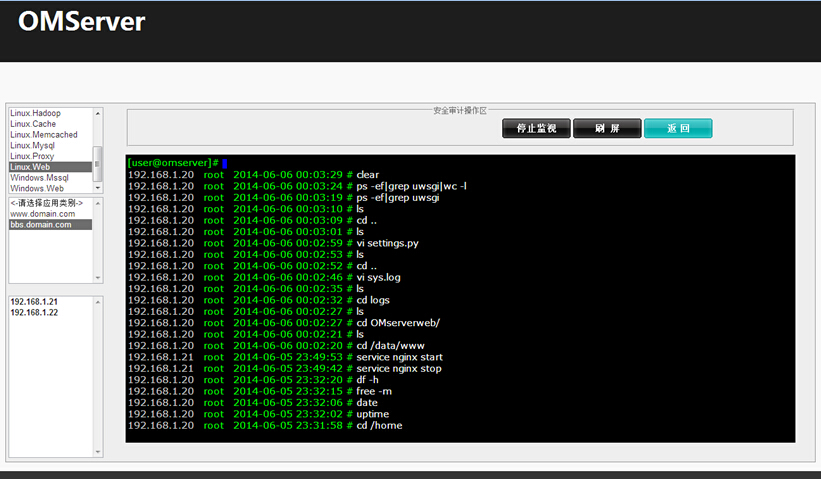

第14章 打造Linux系统安全审计功能 245

14.1 平台功能介绍 245

14.2 系统构架设计 246

14.3 数据库结构设计 247

14.3.1 数据库分析 247

14.3.2 数据字典 247

14.4 系统环境部署 248

14.4.1 系统环境说明 248

14.4.2 上报主机配置 248

14.5 服务器端功能设计 252

14.5.1 Django配置 252

14.5.2 功能实现方法 253

第15章 构建分布式质量监控平台 256

15.1 平台功能介绍 256

15.2 系统构架设计 257

15.3 数据库结构设计 258

15.3.1 数据库分析 258

15.3.2 数据字典 258

15.3.3 数据库模型 259

15.4 系统环境部署 260

15.4.1 系统环境说明 260

15.4.2 数据采集角色 260

15.4.3 rrdtool作业 261

15.5 服务器端功能设计 263

15.5.1 Django配置 263

15.5.2 业务增加功能 264

15.5.3 业务报表功能 266

第16章 构建桌面版C/S自动化运维平台 269

16.1 平台功能介绍 269

16.2 系统构架设计 270

16.3 数据库结构设计 271

16.3.1 数据库分析 271

16.3.2 数据字典 272

16.3.3 数据库模型 272

16.4 系统环境部署 273

16.4.1 系统环境说明 273

16.4.2 系统环境搭建 273

16.5 系统功能模块设计 274

16.5.1 用户登录模块 274

16.5.2 系统配置功能 275

16.5.3 服务器分类模块 277

16.5.4 系统升级功能 280

16.5.5 客户端模块编写 284

16.5.6 执行功能模块 287

16.5.7 平台程序发布 289

三、书摘与插画